Кто стоит за массовым заражением Украины

Во вторник, 27 июня, украинские и российские компании сообщили о массовой вирусной атаке: компьютеры на предприятиях отображали сообщение с требованием о выкупе. «Лента.ру» разобралась, кто в очередной раз пострадал из-за хакеров и как уберечься от кражи важных данных.

Петя, хватит

Первым атаке подвергся энергетический сектор: на вирус пожаловались украинские компании «Укрэнерго» и «Киевэнерго». Злоумышленники парализовали их компьютерные системы, но на стабильности работы электростанций это не отразилось.

Украину накрыл вирус-вымогатель-!-Люди не открывайте почту от Неизвестного лица-! pic.twitter.com/1rMdhuqd9i

— Юра Днiпро (@Strannik19611) 27 июня 2017 г.

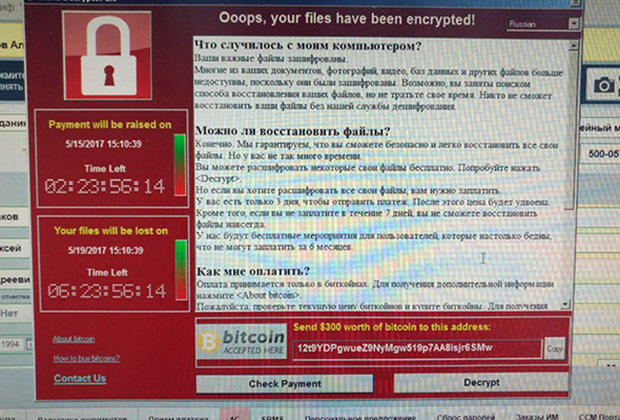

Украинцы начали публиковать последствия заражения в сети: судя по многочисленным снимкам, компьютеры атаковал вирус-вымогатель. На экране пораженных устройств выскакивало сообщение о том, что все данные зашифрованы, и владельцам устройств нужно заплатить 300 долларов выкупа в биткоинах. При этом хакеры не сообщили, что произойдет с информацией в случае бездействия, и даже не установили таймер обратного отсчета до уничтожения данных, как это было с атакой вируса WannaCry.

Национальный банк Украины (НБУ) сообщил, что из-за вируса частично парализована работа нескольких банков. По данным украинских СМИ, атака коснулась офисов Ощадбанка, Укрсоцбанка, Укргазбанка, ОТП Банка и ПриватБанка.

❗️Вирус "Petya" в действии. Будьте осторожны, обновите Windows, не открывайте никаких ссылок, присланных на почту pic.twitter.com/v2z7BAbdZx

— Буквы (@Bykvu) 27 июня 2017 г.

Заражению подверглись компьютерные сети «Укртелекома», аэропорта «Борисполь», «Укрзализныци», госпредприятия «Антонов», «Укрпочты», «Новой почты», «Киевводоканала» и Киевского метрополитена. Кроме того, вирус ударил по украинским мобильным операторам — «Киевстару», Vodafone и Lifecell.

Позже украинские СМИ уточнили, что речь идет о вредоносе Petya.A. Он распространяется по обычной для хакеров схеме: жертвам рассылаются фишинговые письма от подставных лиц с просьбой открыть вложенную ссылку. После этого вирус проникает в компьютер, шифрует файлы и требует выкуп за их дешифровку.

Хакеры указали номер своего биткоин-кошелька, на который следует переводить деньги. Судя по информации о транзакциях, жертвы перевели уже 1,2 биткоина (более 168 тысяч рублей).

Это не #Petya и не Mischa. Мы продолжаем изучать. https://t.co/qLwgJ0K3OP

— Kaspersky Lab (@Kaspersky_ru) 27 июня 2017 г.

По данным специалистов по информационной безопасности из компании Group-IB, в результате атаки пострадали более 80 компаний. Руководитель их криминалистической лаборатории Валерий Баулин отметил, что вирус не связан с WannaCry. Для устранения проблемы он посоветовал закрыть TCP-порты 1024–1035, 135 и 445.

Кто виноват

Служба безопасности Украины поспешила предположить, что атака организована с территории России или Донбасса, но никаких доказательств не предоставила. Министр инфраструктуры Украины Владимир Омелян увидел подсказку в слове «вирус» и написал в своем Facebook, что «не случайно оно заканчивается на RUS», снабдив свое предположение подмигивающим смайликом.

«Лаборатория Касперского» между тем утверждает, что атака никак не связана с существующими «зловредами», известными под названием Petya и Mischa. Безопасники утверждают, что новая волна поразила не только украинские и российские компании, но и предприятия в других странах.

The fast-spreading Petrwrap/Petya ransomware sample we have was compiled on June 18, 2017 according to its PE timestamp. pic.twitter.com/CHUYvsiQ08

— Costin Raiu (@craiu) 27 июня 2017 г.

Тем не менее нынешний «зловред» по интерфейсу напоминает известный вирус Petya, который еще несколько лет назад распространялся посредством фишинговых ссылок. В конце декабря неизвестный хакер, ответственный за создание вымогателей Petya и Mischa, начал рассылать зараженные письма с вложенным вирусом под названием GoldenEye, который был идентичен предыдущим версиям шифровальщиков.

Во вложении к обычному письму, которое зачастую получали сотрудники отдела кадров, содержалась информация о подставном кандидате. В одном из файлов действительно можно было найти резюме, а в следующем — установщик вируса. Тогда главной мишенью злоумышленника стали компании в Германии. За сутки в ловушку попали более 160 сотрудников немецкой компании.

Вычислить хакера не удалось, но очевидно, что он является поклонником бондианы. Программы Petya и Mischa — названия российских спутников «Петя» и «Миша» из фильма «Золотой глаз» (Golden Eye), по сюжету представлявших собой электромагнитное оружие.

Оригинальная версия Petya начала активно распространяться в апреле 2016 года. Она искусно маскировалась на компьютерах и выдавала себя за легальные программы, запрашивая расширенные права администратора. После активации программа вела себя крайне агрессивно: ставила жесткий дедлайн для оплаты выкупа, требуя 1,3 биткоина, а по истечении срока удваивала денежную компенсацию.

Правда, тогда один из пользователей Twitter быстро нашел слабые стороны вымогателя и создал простую программу, которая за семь секунд генерировала ключ, позволяющий снять блокировку с компьютера и расшифровать все данные без каких-либо последствий.

Не в первый раз

В середине мая компьютеры по всему миру атаковал похожий вирус-вымогатель WannaCrypt0r 2.0, также известный как WannaCry. Всего за несколько часов он парализовал работу сотен тысяч работавших на Windows устройств в более чем 70 странах. В числе пострадавших оказались и российские силовые структуры, банки и мобильные операторы. Попав на компьютер жертвы, вирус шифровал жесткий диск и требовал отправить злоумышленникам 300 долларов в биткоинах. На размышление отводилось три дня, после чего сумма увеличивалась вдвое, а через неделю файлы зашифровывались навсегда.

Однако жертвы не торопились перечислять выкуп, и создатели «вредоноса» заработали на нем всего 42 тысячи долларов. К тому же уже через день исследователь-самоучка и автор блога MalwareTech Маркус Хатчинс остановил распространение вируса, выкупив зашитый в его коде незарегистрированный домен, на который перенаправляли запросы зараженные устройства.

Антивирусные эксперты установили, что в основе WannaCry лежали уязвимость EthernalBlue и «зловред» DoublePulsar, фигурировавшие в списке инструментов Агентства национальной безопасности США, выложенном в сеть хакерами Shadowbrockers.

Американские спецслужбы, в свою очередь, утверждали, что за WannaCry стоят выходцы из Азии. Проведенный специалистами Symantec и «Лаборатории Касперского» анализ кода вируса показал, что его отдельные элементы использовались группировкой Lazarus Group, предположительно связанной с правительством Северной Кореи и причастной к атакам на банковскую систему SWIFT и компанию Sony Pictures.